Gerenciamento de Riscos Corporativos em uma imagem

Markov, Pareto, Inferência Bayesiana, Montecarlo, Cindínica, Ishikawa, Teoria dos Jogos, Delphi, FMEA/FMECA, HAZOP, What-IF, SWIFT, HRA, BowTie, LOPA, CCA, DPIA, ETA, FTA, Causual, CIA, VaR/CVaR, Diagramas F-N, BIA, ALARP/SFAIRP, RCM ou vamos de BrainStorming/CheckList/BenchMark inicialmente? Tão importante como optar por uma técnica de mensuração adequada, conhecer o fluxo e os principais componentes de um modelo efetivo de Gerenciamento de Riscos, independente do modelo escolhido, é fator primordial e fundamental para o profissional de Segurança (e de Negócios) do mundo moderno.

RISCOS

Acelerati Incredibus

7/10/20248 min ler

Minimizar os riscos de segurança associados ao seu ambiente corporativo a partir de um processo de identificação, análise, avaliação, tratamento e comunicação dos riscos deve ser realizado continuamente, sendo esta sua única garantia de proteção adequada e direcionada aos seus ativos relevantes de informação. A abordagem de risco lhe ajuda garantir através de um processo recorrente, formal e conhecido que os riscos mais relevantes serão informados e apresentados ao comitê e aos executivos que participem desse processo de decisão, preferencialmente, sempre apresentados no mais alto nível de decisão.

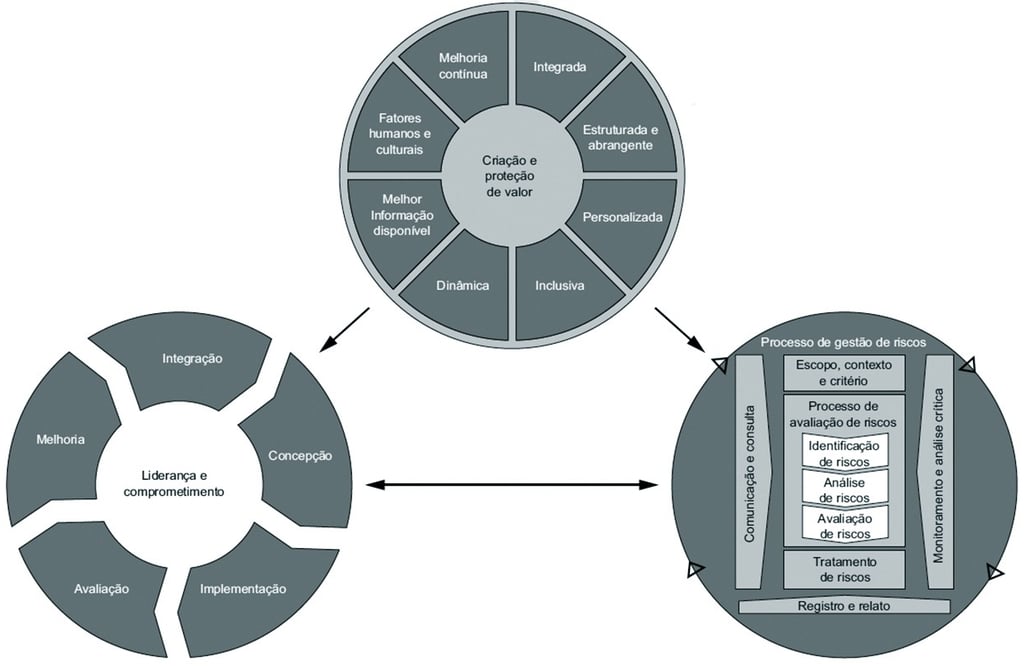

Caso seu interesse principal seja "eRM em uma imagem", basta dar um zoom e consumir o terceiro fluxo (último) da imagem abaixo, garantindo que todos estão sendo executados e fim de artigo. Se deseja conhecer um pouco mais sobre as particularidades e dicas sobre cada componente desse ecossistema, recomendamos continuar com a leitura.

É possível afirmar a existência de um “Processo de Gestão de Riscos” formal se pelo menos as seis macros atividades principais e previstas na imagem anterior estiverem implementadas e em uso (último círculo inferior à direita – que resume em uma imagem a proposta da ISO-31000 mas que pode ser considerada em todos os demais modelos). Dependendo do modelo escolhido, se diferente da ISO-31000, poderão existir mais ou menos fases, porém o contexto total e final sempre atenderá o mesmo propósito e respectiva cobertura.

A essência da gestão de riscos (independente do modelo) se resume a essa imagem. O círculo de “Liderança e Comprometimento”, como o nome indica, é o que se espera das demais lideranças (top down) para que o ecossistema realmente funcione, que a cultura seja estabelecida e, aos poucos, amadureça e cresça em toda a entidade ‘corporação’.

A seguir, vamos explicar porque os elementos da caixa de “Proteção e Criação de Valor” são tão importantes:

Integrada

Gerenciamento de Riscos deve ser parte integrante de ‘todas’ as atividades da companhia (não é exclusividade da área de Riscos muito menos disciplina isolada de Segurança). Deve ser considerado desde a fase de ideação de qualquer projeto/produto até seu último suspiro (considerando Ciclo de Vida de Produto).Estruturada e abrangente

A existência de taxonomia é importante para determinar uma linguagem comum, em conjunto com uma abordagem estruturada, padronizada e abrangente cria resultados consistentes, unificados e comparáveis a partir de uma régua/modelo público e conhecido.Personalizada

Deve ser proporcional ao porte, perfil, contexto interno (e externo) da organização frente aos seus desafios, obrigações e necessidades. Dependendo da sua corporação pode ser boa ideia consumir 100% do framework ou em outros casos, iniciar parcialmente com o que é mais importante no momento.Inclusiva

Deve prover envolvimento apropriado e oportuno das partes interessadas, prezando por diversidade, pontos de vistas e percepções. Esse é um dos motivos que o autor do artigo defende utilizar ISO-31000 ao invés da ISO-27005 que é específica para os times de Segurança. Partir com um modelo mais generalista, ajuda demais no processo de inclusão de outras áreas utilizando-se o mesmo modelo.Dinâmica

Num mundo cada vez mais digital e veloz, é necessário se adaptar as mudanças de forma a ampliar e antecipar sua visão probabilística. Mixar modelos probabilísticos com determinísticos em momentos diferentes pode facilitar e acelerar decisões. Encontre a sua dinâmica.Melhor informação disponível

Informação clara, multi-fonte, oportuna, disponível e cada vez mais enriquecida com dados do passado, presente e expectativas do futuro. Não deixe de avançar com o assunto por falta de todas as informações e, se pertinente, considere a própria falta de informação como um risco (ou oportunidade).Fatores humanos e culturais

Fator humano como influenciador em todos os fatores, estágios e níveis da disciplina. Experiências, bagagens, divergências, culturas e quaisquer outras variáveis humanas podem lhe ajudar ou adicionar fricção extra durante o processo. Entenda quais variáveis estão a seu favor e quais podem ser "pontos de atenção".Melhoria contínua

Componente essencial de qualquer processo repetível, garantindo a elevação da qualidade por repetições, erros, experiências e acertos. Nunca deixe de observar os resultados durante todas as fases e momentos da disciplina de RM.

Desse modo, Gerenciamento de Riscos, independente do tamanho da empresa, não é mais opção e sim necessidade de sobrevivência (e se trouxermos para o contexto de Segurança da Informação, podemos afirmar que é forte obrigação uma vez que todas as nossas atividades, priorizações, planos e contramedidas dependem deste contexto de negócio para uma melhor assertividade das ações). A definição de um padrão e linguagem comum (taxonomia), apetite, tolerância, dicionários, calculadoras, métodos (preferencialmente quantitativos após iniciar com qualitativo) previamente ao uso de qualquer modelo, passa a não ser mais premissa isolada ou apenas pressuposto, mas obrigações importantes e ferramenta diferencial em momentos de decisões, riscos ou oportunidades. Conhecer profundamente as 6 seções principais que devem estar presente em qualquer modelo de risco, é fator preponderante e diferencial - vejamos.

1.1 Estabelecimento do contexto, escopo e critério

Os riscos de segurança da informação (ou preferencialmente quaisquer outros) podem ser compostos por diversos processos, porém o primeiro ponto que deve ser estabelecido é o contexto da análise e o escopo do seu programa de risco. Um risco sob a ótica de Segurança pode ter uma saída completamente diferente de um Risco Operacional ou mesmo, de um Risco a partir do contexto de Negócio ou visão corporativa. Defina muito bem suas regras e seus pontos limítrofes para que não ocorram confusões entre os times participantes, que zonas cinzas não se estabeleçam (responsabilidades obscuras ou indefinidas) e o processo do início ao fim tenha muito bem definido seus representantes oficiais, sejam estes apenas envolvidos ou as pessoas formalmente comprometidas com os indicadores e combinados.

1.2 Avaliação de Riscos (de Segurança)

O processo de avaliação de riscos de segurança é composto por três subatividades, diretamente interligadas e bidirecionais, em ordenamento sequencial porém com interdependência entre cada subatividade.

Identificação – Processo de reconhecimento de riscos que possam impactar ou atrapalhar os planos e objetivos da organização.

Análise – Processo de compreensão de riscos, sua natureza, nível de preocupação, causas, consequências, contramedidas e possibilidades.

Avaliação dos riscos – Processo baseado em medidas e indicadores que forneçam subsídios, apoio na mensuração e no encaminhamento de decisões.

1.3 Tratamento de Riscos de Segurança

Esta etapa do processo de gestão de riscos de segurança envolve a identificação de opções para o tratamento de riscos, a escolha entre estas opções, e a preparação dos planos dos respectivos tratamentos para todos os riscos. Nesta etapa, de acordo com variáveis diversas, algumas específicas de acordo com o estilo e modelo da companhia e a definição da tolerância e apetite ao risco previamente definidos, os riscos e as partes interessadas, utilizando todos estes critérios, avançam com as decisões, possibilidades, priorizações e ações possíveis a cada uma das entradas. Neste momento, embora ainda não muito comum, um modelo baseado em eRM (Gestão de Riscos Corporativos e não apenas de Segurança) pode ser um grande aliado, provendo muito mais variáveis, condições de análise, de decisões e possibilidades do que um modelo desconectado e muito específico de SEC.

1.4 Comunicação e Consulta e 1.5 Registro e Relato

Embora sejam caixas separadas, estão intrinsicamente interligadas e dependentes. A primeira, deve ser realizada em todas as fases do processo de risco, a fim de garantir o máximo de informações relevantes, envolvimento e comprometimento dos participantes, principalmente da gestão de alto nível - em todos os momentos e decisões que sejam relevantes.

O processo de registro dos riscos identificados deve ser realizado através da área de Riscos, do Corporativo ou de área dedicada e responsável pelo assunto. Os planos de respostas/ações devem seguir as diretrizes estabelecidas, recomendações das políticas internas, orientações de um regulador externo mais restritivo caso exista, ocasião esta onde possa ser necessário (re)definir como os riscos são/serão priorizados e encaminhados para a tratativa mais adequada. Ambas as caixas devem se comunicar constantemente de forma bidirecinal e recebendo INPUTs de todos os demais fluxos quando necessário.

Apenas como exemplo, um modelo de tratamento poderia definir que riscos classificados como “Críticos” e/ou “Altos” devem ser comunicados a Alta Direção com priorização imediata, e riscos “Moderados” e “Baixos” poderiam ser assumidos como dentro do apetite de riscos da cia, da área ou mesmo, endereçados num momento mais oportuno (por exemplo, quando sanados todos os riscos de maior impacto, exposição ou criticidade). Apenas como referência extra, o PCI tem uma abordagem similar para vulnerabilidade que, embora não seja ainda um risco efetivo, dependendo do seu modelo, pode sim ser futuramente agrupado e transformado num novo contexto de risco (de perder a certificação, por exemplo). Vale lembrar que, a partir da V4.0. do PCI-DSS, oficialmente valendo desde MAR/2024, a disciplina de Riscos ganhou importância diferenciada, uma vez que todos os "objetivos de controle" devem ser validados a partir do viés de risco (de acordo com o escopo do CDE - Cardholder Data Environment a ser certificado).

1.6 Monitoração e Análise (revisão)

O processo de monitoração e análise da gestão de riscos de segurança é de responsabilidade da equipe de Segurança da Informação (conforme preconiza a ISO27005) em parceria com a área de Riscos Corporativa (quando essa segunda existe, neste caso, preferencialmente via ISO31000 e seus responsáveis finais). Esta etapa visa validar se os planos de tratamentos de riscos foram implementados de acordo com o planejado, se atendem efetivamente aos interesses da cia, se ocorreram mudanças de escopo que possam comprometer o planejado e verificar se há novas condições, reclassificações ou mesmo riscos residuais.

O processo de monitoração e revisão da gestão de riscos deve comunicar periodicamente o comitê de Segurança da Informação (ou comitê de maior patente), com reuniões periódicas que garantam todos os rituais (atas, participantes, decisões, alinhamento, recomendações do estatuto e comunicação com a diretoria/board) do processo como um todo, sejam as partes interessadas interna ou externa (consulte os 5 pilares de Governança do IBGC para anabolizar a formalidade do seu modelo ou outras referências via IIA, SEC, COSO, AICPA, FEI ou IMA).

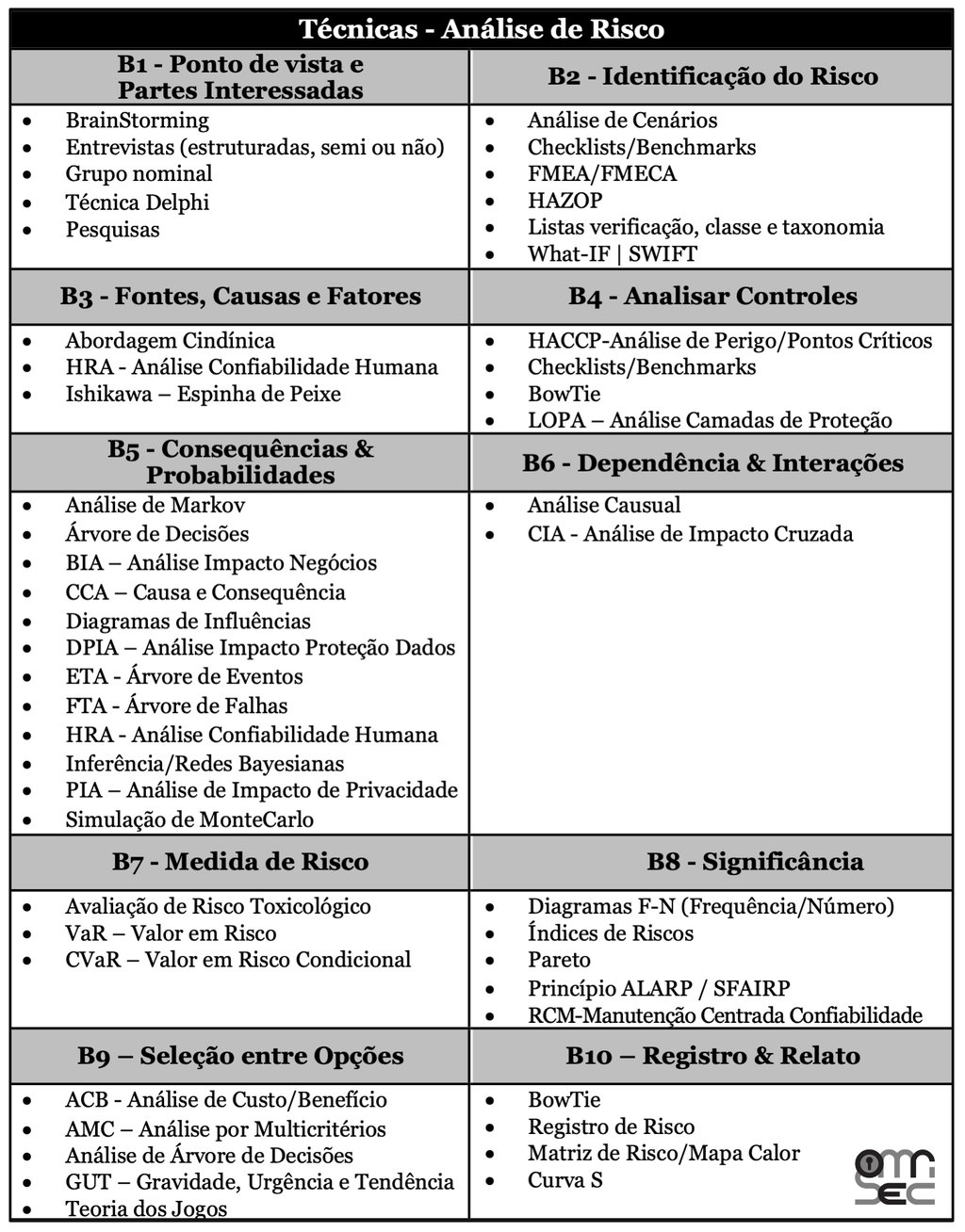

EXTRA - Técnicas por domínio de interesse

Embora eRM seja a parte primordial e importante, não basta apenas montar seu fluxo de risco. De acordo com seu objetivo final, padrões deverão ser utilizados paralelamente para melhor aproximar os alvos avaliados ao contexto final do negócio usando uma técnica adequada ao seu perfil/porte. Nessa seção montamos um quadro que apresenta, por domínio de interesse, diversos padrões utilizados em conjunto com a metodologia de gestão de riscos.

Para informações mais detalhadas, identificação de prós/contras de cada metodologia, inputs/outputs gerados e sobre a especialidade de cada técnica, consulte o Anexo A.3 da IEC 31010:2021. Observe que a seção B9 deste normativo pode lhe ajudar na difícil escolha de um modelo que seja mais adequado e facilmente aplicado de acordo com sua companhia e estilo de negócio.

O que achou das abordagens, das possibilidades e integração com outros modelos menos específicos? Pode ou não a ISO-31000 lhe ajudar e ser um substituto mais interessante no médio prazo que a ISO-27005? Comente, compartilhe com seus pares e caso precise de ajuda com o assunto, contate a OmniSec. Grande parte do conteúdo descrito neste artigo tem como fonte a obra "Diálogos Inseguros", onde informações mais abrangentes e outros modelos são apresentados.

(c) 2023-2026

OmniSec Intelligence & Security

info@omniseccorp.com

+55 (19) 2042.3240

Campinas - RMC - São Paulo - Brasil