NIST versus ISO - Qual a melhor escolha? 33 motivos para...

Material interessante (e trabalhoso) de ser produzido. Primeiro porque sempre será polêmico, segundo porque a maioria dos artigos encontrados tratam praticamente dos mesmos pontos, tanto na estrutura, eixo comparativo quanto nos atributos a serem discutidos e comparados. Muda-se a maneira da escrita, mas os pontos defendidos, a ordem e até o enredo, são os mesmos, praticamente na mesma sequencia e estilo de escrita. Felizmente, preparamos algo completamente diferente e completo, talvez, um dos melhores escritos sobre o tema.

GOVERNANÇA

Carnivorous Vulgaris

2/26/202424 min ler

Na área de Segurança, é assunto recorrente, dentro dela e fora por alguns escritórios, consultorias e empresas de serviço que, passaram a defender o modelo por vezes até mesmo sem aprofundamento em suas origens e, principalmente, nos objetivos-nato que nortearam o propósito de ambos - desde a sua concepção.

Estamos com a esperança que, essa proposta de leitura seja bem diferente de tudo o que você poderá encontrar "internet afora", mas é fortemente necessário lembrar que, não há intenção de esgotar o tema, apenas alguns passos além do senso-comum. É importante lembrar que, previamente a sair com suas análises/avaliações, tenham em mente antes de optar por A ou B, qual o contexto de aplicabilidade em jogo. Sem contexto, não existe Segurança e muito menos recomendação, resposta ou qualquer outro tipo de posicionamento certeiro.

O artigo larga com um quadro comparativo de fácil compreensão visual, que deve facilitar a vida do pessoal não-textual, mas avança e aprofunda explodindo cada um dos elementos comparativos. Termina com coletas feitas pelo autor que, acreditou serem importantes para uma análise apurada sobre as respectivas decisões.

Como o artigo foi finalizado em ritmo acelerado para ser apresentado na mesma data de lançamento do NIST CSF 2.0 (considerando inclusive esta última versão, lançada 11 anos após o CSF 1.1), colaborações serão aceitas, bem-vindas e, a medida que recomendações, críticas e sugestões úteis, inquestionáveis e bem embasadas forem apresentadas, nos colocamos a disposição para atualizar de forma contínua o material durante os próximos meses, tentando que este material permaneça o mais vivo e atualizado possível.

Para efeito de referência, informamos que utilizamos as últimas versões dos documentos, frameworks e normas disponíveis. Divirtam-se!

1. Globalização

ISO leva vantagem, uma vez que é mais aceita e comumente utilizada em países europeus e outros continentes que, por vezes, discordam de alguns modelos e práticas de "Américas" - principalmente países com divergências políticas, militares, financeiras e, digamos, mais pacifistas do passado.

2. Regionalização

Idem, com a diferença de que os GTs (Grupos de Trabalhos e Comitês) da ISO realizam rodada de "regionalização" quando uma versão da norma local é publicada - como a ABNT NBR ISO. O mesmo não acontece com o NIST. Os objetivos e controles foram inicialmente produzidos para atender necessidades do governo e instituições americanas (vide texto no final do documento). Se quiser adaptação, você precisará trabalhar por sua conta (e risco de interpretação) nelas. Ao trabalhar, por exemplo, ao longo dos 6 domínios, 22 categorias e 106 subcategorias vai perceber que algumas narrativas/questionamentos soam estranhos para a nossa realidade/contexto.

3. Market by Design

ISO foi desde sua concepção confeccionada para múltiplos e diversos mercados. NIST para atender governo, agências ou setores estratégicos que se relacionavam com o governo. A origem e viés "militar-governamental" por anos tornou muito mais complexo e difícil de não somente implementar como também de aplicar os controles a outros mercados fora deste eixo. No caso da ISO, se seu mercado é diferente, pode conseguir ajuda via ISO/IEC 27009 que provê diretrizes de suporte as indústrias (de diversos setores) que buscam utilizar, implantar e consumir os padrões de toda a família ISO-27k mas não sabem por onde começar.

4. Alinhamento Estratégico-Tático

Para quem trabalha com diretrizes, controles, objetivos e indicadores-chave que sustentam mais do nível Estratégico para o Tático, consegue mensurar o quão mais próximo dessa realidade se encaixa a ISO. ISO facilita mais a vida de lideranças e do alto-nível, por outro lado, dificulta a vida do time de nível tático até as decisões (como fazer?) no nível operacional. Define melhor "o que" mas não tão bem o "como". Dependendo em qual esfera você se encontra e seu nível de facilidade com interpretação, seu simpatizômetro deve puxar mais fortemente para este lado. Aqui, sua sinergia com OKRs (principalmente O e K) serão bem alimentadas com baixo esforço cerebral.

5. Apoio Tático-Operacional

Como informado no item anterior, NIST tem melhor aderência e facilidade de implementação nesta camada, motivo este que alguns times/lideranças com origem mais técnica tem preferência pelo modelo num primeiro contato. Define melhor "como" e menos "o que" quando comparado todos os níveis. A parte "desafiadora" da ISO nesta camada é que o puxador/responsável pelo tema precisa de know-how extra para fazer a leitura da redação e transforma-la em ações. Aproveitando a tríade Estratégico-Tático-Operacional para responder um questionamento constantemente feito, é claro que é possível combinar ISO-NIST em diversas ações conjuntas, desde que você saiba que haverá "administrative overhead" com as correlações. Não só é possível como fizemos isso no passado, apenas como exemplo, para atender um programa de Governança de Dados que tinha os objetivos da ISO, amarrados com key-results DSG/DAMA apoiado por validação de entrega/controle pelo NIST.

6. Certificação e importância para o mercado

Você certificará sua empresa em ISO não em NIST. Isso vale para todas as variações do NIST e todas as certificações ISO. Economia de trabalho, aderência absoluta aos controles e zero retrabalho futuro em ficar fazendo de-para de seus controles NIST, CSA, CIS ou correlatos para os correspondentes ISO em momento de certificação. Pode parecer estranho, mas acredite, até mesmo a ISO-9000 (Sistema de Gestão da Qualidade) e a ISO-14000 (Gestão Ambiental), para quem tem essas certificações, pode lhe presentear com processos prontos e aproveitáveis que você pode reutilizar com baixo esforço/adaptação para sua jornada na ISO-27001.

7. Aderência direta com GRC

ISO tem correspondência direta e quase 1:1 quando esses assuntos são referenciados. Apenas como referência, 27001, 27002 e principalmente na 27014 (seção 7.2.1 G, 7.2.2 R e 7.2.4 C) tratam dos assuntos de forma fortemente integrada e sinérgica. Não existe SGSI sem Governança (adicionado no NIST apenas nesta última versão do CSF e ainda mais raso), sem orientação por Risco (ainda confuso no CSF invadindo a parte de Compliance, todos debaixo de GV - Govern) e sem pilares bem definidos de aderência. Responder via NIST que você tem condições com os controles ofertados entregar G, R e C não é atividade das mais triviais - muito menos das mais bem embasadas. Por melhor que seja seu trabalho, você vai sempre precisar de um especialista para explicar os malabarismos realizados para atender estes controles.

8. Integração ITIL v4

ITIL bebe de fontes ISO desde sua concepção. Apenas como referência, diversos frameworks de Gestão de TI foram construídos, utilizados, revisados, publicados e consumidos mundo afora. De 1970 até 2021 (fonte Diálogos Inseguros, F43-CA: Gerenciamento de IT ao longo do tempo, pg.191), diversos destes materiais serviram como "influenciadores ITIL". Na lista de 42 documentos utilizados ao longo destes 50 anos, existem 7 menções a ISOs diferentes e apenas 2 referencias a NIST. Quem trabalhou com ambos os contextos (ITIL - ISO) sabe do poder dessa sinergia (diversas disciplinas ITIL lhe salvam a vida em momentos de Auditoria e comprovação de domínios e controles ISO-based).

9. Integração COBIT 2019

COBIT tem correspondência de domínios 1:1 com ITIL em praticamente 100% dos domínios (fonte Diálogos Inseguros, F46-CA: Sinergia Cobit x ITIL, pg.206). Exceções podem ser facilmente adaptadas. Como COBIT tem imensa sinergia com baixo esforço com ITIL e ITIL tem fortes raízes em ISO, é natural que seja mais trivial passear pelo mundo ITIL-COBIT-ISO. O sistema de ranqueamento NPLF utilizado no COBIT é baseado na atual ISO/IEC-33020.

10. Predileção BaCen

Cita ISO 2x diretamente via sua Política de Segurança (Resolução BCB n° 287 de 24/1/2023), com o seguinte texto: VI - Normas Técnicas NBR ISO/IEC 27001 e NBR ISO/IEC 27002, da Associação Brasileira de Normas Técnicas (ABNT), que instituem o código de melhores práticas para gestão de segurança da informação. Não há qualquer citação ao NIST no documento. Como referência extra a este indicador isolado, há 91 resultados NIST contra 760 de ISO em todo o domínio bcb.gov.br e nas documentações de apoio publicadas no site. Estruturações-base do SFN, RSFN, PIX, OpenBanking recorrerem frequentemente a modelos ISO (definidos em terra tupiniquim ou construídos com base em outros padrões globais), embora seja possível encontrar referências em assuntos mais específicos e técnicos ao NIST.

11. Citações/referências em URLs relevantes

ISO vence em número de ocorrências em diversos sites relevantes sobre o tema - lista abaixo. Na internet indexada, arredondando são 124.000.000 NIST contra 2.700.000.000 de ISO, praticamente 22x mais citações, com os arredondamentos numéricos realizados automaticamente pelo mecanismo indexador. Atenção especial a alguns centros de excelência em solo americano - casa do NIST.

12. Sinergia com ISOs

Naturalmente, sem necessidade de muitas explicações, a sinergia das ISOs da família 27k (Segurança da Informação), conversa de forma muito mais fluída, menos trabalhosa e sem necessidade de interpretações malabarísticas quanto NIST. Apenas como info (fonte Diálogos Inseguros, pg.47), existem 74 ISOs da Família 27k e 156 complementares que endereçam centenas de contextos somente diretamente ligados com Segurança. Juntas e contando suas subpartes, somam 500+ assuntos e milhares de páginas. Aqui um ponto de atenção. Uma boa parte das pessoas que respondem que NIST é melhor que ISO não tem visibilidade desse volume e quando questionado sobre as fontes de consultas, costumam responder apenas por 27001, 27002, 27005 e no máximo mais 27011, 27017, 27018 com pitadas (mais frequente) de 27701. É um universo de possibilidades que atende desde definição segura de "números primos" até normas que visam avaliar "competência mínima dos profissionais que realizam avaliações de segurança de produtos". A extração abaixo da ISO-27001 colabora com esse afirmação.

"Este documento aplica estrutura de alto nível, títulos de subseções idênticos, textos idênticos, termos comuns e definições básicas apresentadas no Anexo SL da ISO/IEC Directives, Part 1, Consolidated ISO Supplement, desta forma mantendo a compatibilidade com outras normas de sistemas de gestão que adotaram o Anexo SL. Esta abordagem comum especificada no Anexo SL será últil para aquelas organizações que escolhe operar um único sistema de gestão que atenda aos requisitos de duas ou mais normas de sistemas de gestão."

13. Sinergia OT/ICS/SCADA

Paralelo similar pode ser feito para normas ISA (usadas em maior frequência no mundo de OT), as quais inclusive citam claramente alguns buracos de contexto e recomendam a necessidade de consumir material extra tanto em NIST quanto nas ISOs. Se você entrega GOV de IT/OT via ISO-38500 é importante mencionar que ISOs facilitam essa abordagem e uso conjunto com COBIT/ITIL/COSO/ITSM/Lean e variações. Embora numericamente inexpressivo, no site Lean há mais chamadas ISO que NIST mesmo para materiais fortemente orientados à indústrias. Na HoneyWeel, temos 1090 NIST contra 20.300 ISO, GE com 218 NIST e 1.980 ISO e para a não supresa de ninguém, na Nozomi 264 NIST versus 102 ISO. Se ouviu em algum momento dizerem que OT tem muito a aprender e pegar carona com seu primo evoluído (IT), vai entender a importância dessa sinergia e proximidade. Se é setor automotivo, vai ser TISAX® - Segurança da informação no setor automotivo, cuja base é ISO. Sim, NIST é "mais ouvido" porque boa parte dos fabricantes OT são de origem americana, mas quando avaliado todos os demais mercados e seus padrões-originários, é preciso considerar que haverá NIST (USA), NERC-CIP (North America), ENISA (Europe), BSI (German), CNCA/CCC (China), TIA e até dezenas de outras ISO/IECs específicas (não ISA/IEC) complementares e auxiliares a um bom projeto de diagnóstico, mapeamento e testes pra OT. Apenas como referência, num dos 3 maiores fabricantes globais de equipamentos de automação (KNAPP, Aústria), existe zero citações a NIST em seu site na data de escrita deste artigo.

14. Tempo de estrada

Em 1926 foi criada a “International Federation of the National Standardizing Associations” (ISA) que cessou suas atividades em 1942 durante a Segunda Guerra. A sigla “ISO” se refere à International Organization for Standardization, criada em 1946 após final do conflito internacional, quando representantes de 25 países reuniram-se em Londres e decidiram criar uma organização para padronização, com o objetivo de “facilitar a coordenação internacional e unificação dos padrões industriais”. O National Institute of Standards and Technology (NIST), fundado em 1901, faz parte do Departamento de Comércio dos EUA. O NIST é um dos mais antigos laboratórios de ciências físicas do país. É uma agência "não reguladora" que fornece padrões e medições para uma grande variedade de tecnologias, visando atender primariamente as necessidades do governo.

15. SOx e SEC - Security Exchange Commission

Naturalmente, como ambos são de origem americana, NIST vence fácil essa batalha. Interessante apenas mencionar que SOx 302 e 404 tem boa aderência by default com objetivos de controle e domínios ITIL/COBIT/COSO. Pegando carona nesse paralelo, é um dos motivos que uma associação brasileira usou o NIST como referência de seus estudos e diagnóstico de maturidade. Se há previsibilidade futura com SEC/SOx/Nasdaq OK, se não, pode ser que não seja sua melhor escolha mesmo vindo de uma entidade referência (bem nova com o tema de cyber) no setor - vide observações acima e abaixo desse parágrafo.

16. Fonte para/de indicadores diversos

Gosta de indicadores? Pois é, a maioria dos frameworks que definem regramento de indicadores tem DNA em modelos ISO. Isso vale para CMM, DCAM, COBIT, SPICE, Bootstrap e Trillium, que derivaram da ISO/IEC 12207, passando por ISO/IEC 15504 aportando na ISO/IEC 33001 que define seis níveis de capacitação de cada processo (Incompleto, Executado, Gerenciado, Estabelecido, Previsível e Otimizado). Como curiosidade, o modelo utilizado na escala de classificação de 4 grades (NPLF) é o mesmo utilizado na definição de capacidade do COBIT (Not achieved 0–15%, Partially achieved >15–50%, Largely achieved >50–85% e Fully achieved >85–100%) via a atual ISO-33020. SANS menciona Level 1 – Initial, Level 2 – Managed, Level 3 – Defined, Level 4 – Quantitatively Managed e Level 5 – Optimizing que é praticamente a mesma abordagem em forma qualitativa. Lembre que ISO/IEC 33000 (Estrutura) é utilizada de forma combinada com a ISO/IEC 33001 (Conceitos e terminologia), ISO/IEC 33002 (Requisitos do processo de avaliação), ISO/IEC 33003 (Requisitos do processo de medição do framework), ISO/IEC 33004 (Requisitos dos modelos de referência, avaliação e níveis de capacidade), ISO/IEC 33014 (Guia para melhoria de processos), ISO/IEC 33020 (Framework para avaliação da capacidades de processos) e a ISO/IEC 33063 (Modelo de avaliação de processos para teste de software), ISO/IEC TS 33052 e ISO/IEC TS 33072 encerrando o tema.

17. Integração e uso em auditorias

Maioria dos modelos utilizados em processo de auditoria, consomem modelos ISO ou frameworks com origem ISO. Há documentos específicos para o tema, que norteiam não somente como mas também outros indicadores, processos, sobreposições, indicadores, integrações e aproveitamentos com outras ISOs/ISAs. Auditar área de SI contra NIST somente se aplicável aos contextos anteriormente explicados, senão vai se gastar tempo em vão com baixa sinergia. Se sua consultoria está lhe sugerindo apenas NIST para todos os cenários (mesma ferramenta para objetos diferentes), pode ser ocorra retrabalho a frente - e não faz diferença se essa recomendação veio de Big4, ACME ou da estelar OmniSEC.

18. Backdoor by Design

ISO não tem histórico de recomendação de uso de criptografia em curvas elípticas propositalmente fraca para atender pedidos escusos de agências governamentais. Como assim? Recommendation for Random Number Generation Using Deterministic Random Bit Generators - NIST Special Publication 800-90A, Rev1.

19. Sinergia CISSP/ISC

Para quem pretende perseguir a prova ou está estudando, vai perceber que os modelos apresentados são fortemente americanizados e, não necessariamente são os mais utilizados em escala global/non-USA. Motivo previamente explicado e não carece de mais informações. Para esta abordagem, NIST tem espaço diferenciado na instituição e ganha de lavada. Especialistas com imensa "experiência prática e bagagem teórica" de mercado, quando submetidos a prova CISSP, terão que fazer um imenso exercício mental para esquecer o que é realmente padrão "de-facto" para enquadar a resposta ao que "Américas" acredita que é o estado da arte, #sqn.

20. Custo e acessibilidade

Na questão custo, consumir NIST é livre já para ISO, é necessário dispensar uma verba. As ISOs podem ser bem baratas e algumas bem caras, fato esse que recomendamos que assine um pacote (coleção) via ABNT para baratear o consumo e a consulta em todo o restante de documentos da sua base - bem excelente e completa bom sinal. A assinatura permite consultar publicações, receber informações sobre cursos, certificações e ficar atualizado sobre projetos, documentos e lançamentos de organismos globais como ABNT, AENOR, AFNOR, AMN, API, ASME, ASTM, BSI, DIN, IEC, IEEE, ISO, ISA e JIS.

21. Taxonomia facilitada e sinérgica

Uma vez que Segurança da Informação consome a ISO-27000 como princípios e vocábulos, e está serve para definir e padronizar a nomenclatura (re)utilizada nas demais normas de toda a família ISO-27k, fica muito mais simples a produção de suas políticas, normas e documentos de/com 'linguagem única e padronizada' do que utilizar outras explicações para termos conhecidos e praticados pelo mercado. Importante mencionar que isso vale para o pessoal de Privacidade (27701), Governança de Dados (seja DAMA ou DSG) e quaisquer outras ISOs que você precise utilizar (ISO-9000, ISO-14001, ISO-20000, ISO-26000, ISO-45001...). Quanto mais versões utilizar, MENOR o retrabalho e MAIOR a sinergia, inclusive com facilidade de aproveitamento de controles/status. Sim, você pode utilizar controles existentes de uma ISO-9001 para validar ou complementar obrigações da ISO-27001 da seção de Pessoas, por exemplo ou mesmo aproveitar a estrutura de Gerenciamento de Riscos da ISO-9001.

22. SGSI - Sistema de Gestão de Segurança da Informação

Toda área de Segurança vislumbra atender (ou ter algum dia) um Sistema de Gestão de Segurança da Informação organizado, operacional, alinhado aos objetivos de negócio e naturalmente, ser possível medir como anda sua saúde e maturidade. Fazer esse tipo de correlação usando modelos NIST acaba sendo mais difícil, desconexo e vai requerer esforço adicional para um de-para com as obrigações do dia a dia, principalmente na camada superior. Neste caso, ISO facilita porque cada norma e suas sub-partes foram construídas por Grupos de Trabalho que conhecem, tem interação e consomem materiais existentes justamente para não causar divergências entre documentos, termos e suas orientações. Importante considerar todos os itens anteriores quando chegar neste controle principalmente os primeiros que versam sobre "certificação". Apenas como sinal de aderência, o CSF 2.0 adicionou Governança depois de 11 anos, apenas em sua última versão e, como comentado anteriormente, os controles atuais ainda não são suficientes para governar de forma decente esse eixo (escrito e validado por um profissional do time que consome/entrega fortemente governança há décadas - sim no plural).

23. Gerenciamento de riscos

A maior parte das empresas utilizam modelos de risco cuja origem saíram de uma ISO. Apenas como referência, a maior parte das ferramentas, plataformas e processos atuais tem como fonte a ISO-31000 (modelo mais generalista e enterprise), algumas células de Segurança operam sob a ISO-27005 (que é praticamente uma cópia ipsis litteris da 31000 só que mais específica para SEC) e mais recentemente a ISO/IEC 27557 (riscos de privacidade da organização). Por outro lado, é mais difícil de escutar no mundo corporativo que a empresa X utiliza NIST RMF para Gerenciamento de Riscos (e pessoalmente, não me recordo de alguma ferramenta comercial que utilize esse modelo como forma principal/primária de cálculo, seja este em qualitativo, quantitativo ou misto). O modelo atual NIST é baseado nos incomuns tiers de 4 rótulos que somente eles usam (The selection of Framework Tiers (Tiers) helps set the overall tone for how cybersecurity risks will be managed within the organization, and determine the effort required to reach a selected Tier (Partial, Informed, Repeatable and Adaptative). Para ajudar no seu eRM, #sqn, mais um modelo via Supply Chain Risk Management - SCRM e caso ache que as coisas ainda não casam, não se preocupe, "invista" tempo em 4. Integrating Cybersecurity Risk Management With Other Risk Management Domains Using the Framework do novo CSF e, caso ainda o NIST não consiga lhe atender, ele provavelmente vai te empurar para o CRI.

24. Documentos digitais, papiloscopista e fraudes

Se você é do setor gráfico, consume documentação eletrônica, impressos de segurança e se relaciona com governo com obrigações com estes tipos de documentos, ISO tem vantagem e sinergia. ABNT-NBR-15540 Tecnologia Gráfica — Gestão do sistema de segurança da tecnologia gráfica — Requisitos — Define um modelo de operação em segurança (SSTG) que suporta indústrias do ramo de produção e operação gráfica. Utilizada em solo nacional pela ABTG (Associação Brasileira de Tecnologia Gráfica) em conjunto com clientes e entidades que necessitem de um processo seguro em todo o ecossistema de impressão e controle de impressos de segurança. Como exemplos, o INEP (ENEM) consome o material e utiliza como modelo de avaliação de seus parceiros e fornecedores. A Casa da Moeda, consome e utiliza em editais, avaliações de processos, nas atividades de impressão, com parceiros e demais entidades que necessitem de garantias e controles de impressão segura em todo o seu processo, da ideação do produto a serialização de cédulas.

25. Hardware e dispositivos para rede

Sendo produtor/fornecedor de hardware para telecomunicações, a ISO/IEC TR 13594 Information Technology — Lower layers Security, descreve aspectos de revisão multinível da camada OSI e dos serviços de segurança ofertados nas camadas inferiores deste modelo de referência. É possível encontrar orientações similares via NIST? Sim, mas o tempo de correlação, uso e alinhamento será mais oneroso. Importante mencionar que, se existir futuramente a necessidade de certificar a segurança do produto, voltaremos para a ISO-15408 como base e seus respectivos EAL - Evaluation Assurance Level, dueto simples e suficiente para atender qualquer tipo de produto, da produção segura de pão de queijo em padaria a lançamento de foguetes na NASA.

26. Datacenter & Facilities

Usando ISO NBR 14565, ajuda com projetos de cabeamento estruturado em instalações comerciais, galpões, edifícios e datacenters, baseada nas normas internacionais ISO/IEC 11801 e ISO/IEC 24764. A Microsoft em seu novo Datacenter a ser inaugurado (Sumaré, interior de São Paulo), mesmo sendo empresa americana, precisará cumprir essas regulações ISO (e neste caso, esforço extra para validar padrões caso ela sustente incialmente suas discussões via NIST).

27. Software Nacional Seguro e Segurança de "Objetos"

Se você desenvolve software e pretende usar um "validador" da qualidade de segurança global (usado por exemplo pela NASA, IBM, HP, Dell e outros gigantes para mensurar seus produtos), provavelmente utilizará modelos ISO para acelerar sua integração, certificação e creditação. Como? ISO/IEC 15408. Na Parte-1, introdução e apresentação geral do modelo que determina técnicas e critérios para avaliação de segurança em “objetos/alvos” diversos. Parte-2, apresenta os componentes funcionais e na Parte-3 os componentes garantidores da Segurança. Há histórias que parte do processo utilizado como referência na primeira versão do “Cadastro Positivo” e do MPS-BR (Melhoria de Processos do Software Brasileiro) utilizaram a estrutura como referência na escolha de seus controles fundamentais. Considere consultar ISO/IEC TS 19608:2018 - Guidance for developing security and privacy functional requirements based on ISO/IEC 15408 como extra. Lado NIST, o autor não se recorda de nenhuma SP (Special Publication do NIST) específico que permita tão granular validação (EAL-1 ao EAL-7) com creditação oficial, cobrada, certificada e aceita pelos maiores produtores de hardware/software.

28. Audio, video, sinal e imagem

Quase a totalidade dos formatos "de-facto", dito bem conhecidos, utilizam ISO como base de orientação e padronização. O quanto isso é importante para meu negócio ou para a Segurança? Se você for deste meio, muito. ISO/IEC TR 15444 - Information technology - File format Security. Define regras de proteção, manuseio e segurança para formatos gráficos e outros intercambiáveis. Part1: Core coding system, Part2: Extensions, Part3: Motion JPEG 2000, Part4: Conformance testing, Part5: Reference software, Part6: Compound image file format, Part8: Secure JPEG 2000, Part9: Interactivity tools, APIs and protocols, part10: Extensions for three-dimensional data, Part11: Wireless, part12: ISO base media file format, Part13: An entry level JPEG 2000 encoder, Part14: XML representation and reference, Part15: High-Throughput JPEG 2000 e Part16: Encapsulation of JPEG 2000 Images into ISO/IEC 23008.

29. Privacidade e LGPD

Atender 27001, anexo e 27002, lhe garante praticamente 75% de aderência por tabela da ISO-27701 com mínimo esforço, alegrando seu departamento jurídico, programa de LGPD e seu DPO que provavelmente não sabe disto e vai descobrir tarde. Para NIST, vai precisar gastar tempo com 4.1 Integrating the Cybersecurity Framework With the Privacy Framework, sendo boa parte amarrado no framework de privacidade deles. Vale uma olhada em CSF - Fig. 8. Cybersecurity Framework and Privacy Framework alignment.

30. eCiber / PNCiber

Zerado inicialmente. Há citações mas em função do documento oficial no site do governo estar fora/inacessível no momento da finalização deste post, o assunto será retomado em breve. Importante adiantar que um documento-base citado pelo Gabinete de Segurança Institucional - PR, menciona a utilização de "Modelo de Maturidade desenvolvido pela Universidade de Oxford, do Reino Unido". Como a BSI é de origem britânica, é possível imaginar qual será a orientação do modelo.

Atualização: considerando o atual programa PPSI do governo, cuja base é adaptação CIS/NIST, NIST venceu neste quesito. Sobre o programa, futuramente a gente escreve sobre os pontos bons do modelo e outras que merecem, digamos, melhoria imediata em versões futuras. Importante mencionar que, em JAN/2025, PPSI se encontra desatualizado considerando as últimas versões do NIST (2.0) e do CIS (8.1).

31. Continuidade de Negócios - SGCN/BCP

Na mesma linha dos normativos de suporte a Privacidade, o preset inicial de normativos mais utilizados globalmente para o endereçamento do SGCN e seus respectivos subplanos (BIA, Planos de Administração de Crises, Planos de Continuidade Operacional, Planos de Gestão de Incidentes, Planos de Recuperação de Desastres e Planos de Teste e Validação), conversam de forma estreita com os demais normativos ISOs, inclusive, não somente via ISO-22301 mas todo a extensão da família ISO-223xx que tem 10+ normativos específicos.

32. Opinião via Generative Pre-Training

Segundo uma IA generativa abastecida com este contexto, quais são as principais observações:

Win deals against non-ISO 27001 compliant competitors

Speed up the sales cycle by removing security and compliance as an objection

Sell upmarket by gaining the trust of larger enterprises

Lay the foundation for a strong ISMS that strengthens security and business processes

Get a expert third-party opinion on your data security controls and policies

Improve investor and partner confidence

Compliance reqs - USA only and gov partners.

Depth legal/compliance

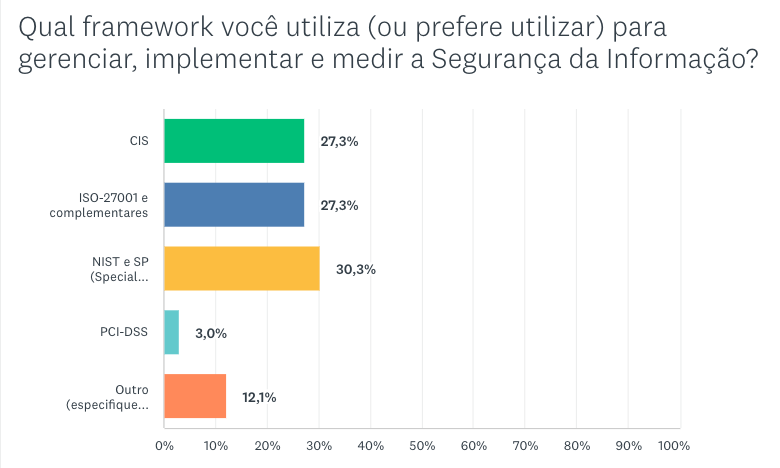

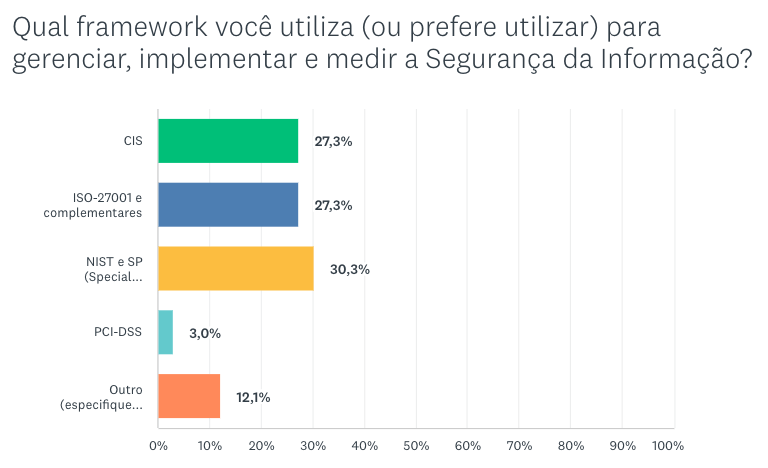

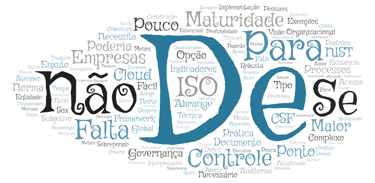

33. Pesquisa de opinião pública - grupos especializados

NIST vence. A parte interessante, é que a nuvem de palavras explica um pouco das respostas (tanto dos pros como dos contras) reportado por seus utilizadores. Observe que algumas palavras boas (e outras nem tanto) se repetem em maior freqüência em ambas as avaliações o que ajuda a entender os resultados (mas principalmente a lógica das maiores reclamações). Quais resultados? Esse é contigo caro(a) leitor(a). Sobre CIS falaremos em outra ocasião, mas de forma bem resumida e direta, tem menor alcance e controles quando comparados com os dois modelos deste estudo (mesmo considerando todos os 3 grupos de implementação (IGs), ainda possui menor alcance sendo recomendado para empresas/instituições que estão iniciando gradualmente suas jornadas em Segurança. CIS, cada vez mais se aproxima dos modelos NIST.

NIST - Observações & Coletas

NIST CSF is a subset of NIST 800-53 and also shares controls found in ISO 27001/2. NIST CSF incorporates parts of ISO 27001/2 and parts of NIST 800-53, but is not inclusive of both - this is what makes NIST CSF is a common choice for smaller companies that need a set of "industry-recognized secure practices" to align with, where ISO 27001/2 and NIST 800-53 are better for larger companies or those that have unique compliance requirements.

NIST develops cybersecurity standards, guidelines, best practices, and other resources to meet the needs of U.S. industry, federal agencies and the broader public. Some NIST cybersecurity assignments are defined by federal statutes, executive orders and policies. NIST standards are usually obligatory for U.S. federal agencies and organizations dealing with controlled unclassified information.

Guardian e New York Times revelaram que o NIST permitiu que a NSA acrescentasse ao padrão NIST SP 800-90, um gerador de números pseudo-aleatórios chamado Dual EC DRBG, criando uma backdoor (falha de segurança em um programa ou sistema operacional) que permitisse a NSA decifrar secretamente material criptografado pelo pseudo-gerador de números pseudo-aleatórios. Temendo a ampla adoção de criptografia, a NSA tomou a atitude de influenciar furtivamente a enfraquecer os padrões de criptografia junto às organizações responsáveis pelos padrões, entre eles o citado NIST, midiaticamente apresentado na época pelo SnowdenGate.

NIST offers a more granular, detail-oriented approach through its special publications which are highly prescriptive.

NIST standards are usually obligatory for U.S. federal agencies and organizations dealing with controlled unclassified information.

The Federal Information Security Management Act (FISMA) and the Department of Defense Information Assurance Risk Management Framework (RMF) rely on the NIST 800-53 framework, so vendors to the US federal government must meet those same requirements in order to pass these rigorous certification programs.

The cybersecurity risk management framework you choose for your organization depends on several factors: Your organization’s cybersecurity maturity, your business goals, your specific risk management needs, and the need for certification. NIST CSF is a good place for most companies to start. The zero-cost guidance and standards are beneficial for any organization looking to boost its cybersecurity stance. ISO 27001 is a great choice for more mature organizations that have external pressure from customers or partners to be certified.

Covered jurisdiction: ISO 27001 is an internationally recognized approach for establishing and maintaining an ISMS, while NIST was founded to help US federal agencies and organizations better manage their risk.

ISO 27001 and NIST CSF each tackle information security and risk management from different angles and different scopes.

The framework’s scope has expanded — explicitly — from protecting critical infrastructure, such as hospitals and power plants, to providing cybersecurity for all organizations regardless of type or size.

ISO - Observações & Coletas

If your organization has a global presence ISO 27001 international data security recognition is more beneficial in terms of increasing customers and revenue. If your organization is U.S. based and deals with U.S. government agencies, implementing and following NIST CSF security controls, such as NIST 800-53 and NIST 800-171 are more relevant for it.

Operational stage and technical level: ISO 27001 is comparatively less technical, with more emphasis on risk-based management and organizations that have reached operational maturity. NIST CSF is more technical and best suited for the initial stages of a cybersecurity risk program or when attempting to mitigate a breach.

Ultimately, what’s right for your business depends on its maturity, goals, and specific risk management needs. ISO 27001 is a great choice for operationally mature organizations facing external pressure to certify. However, you may not be ready to invest in an ISO 27001 certification journey quite yet, or your organization may be at a stage where it would benefit from the clear assessment framework offered by the NIST Cybersecurity Framework.

ISO 27001 is an excellent solution for operationally mature enterprises facing external cybersecurity certification demands. However, you may not be ready to commit to an ISO 27001 certification path, or at a point where a NIST-based approach, with its explicit assessment framework, might be more beneficial.

Most people don’t realize that most security frameworks have many controls in common. As a result, organizations waste time and money on compliance procedures that are not required. You’ve completed 50% of the NIST CSF when you’ve finished your ISO 27001! What’s even better is that if you implemented NIST CSFs, you’re already 80% of the way to achieving ISO 27001.

ISO 27001 compliance is on a need base and your company can obtain it to enhance data security and meet customer expectations. NIST 800-53 Moderate is commonly use by medium to large businesses and is primarily US-focused.

Not all "cybersecurity professionals" have the same backgrounds, experiences and competencies. Speak with a Governance, Risk and Compliance (GRC) professional about compliance-related frameworks and scoping decisions.

ISO is a non-governmental organization operating in Geneva, Switzerland, that has released over 22,600 international standards across a variety of industries since its inception in 1954. Their 27000 family of standards is one of their most popular, covering a wide range of controls related to IT security risk management. ISO 27001 presents a framework for developing and implementing information security management systems (ISMS). The ISO/IEC 27001 standard was originally released in 2005, then substantially updated in 2013, and, like the NIST CSF, was updated most recently in 2018. The 27000 family of standards is often integrated with the ISO 9000 family of standards for Quality Management Systems (QMS).

Observações Finais

ABNT provavelmente deve registrar aumento de vendas/uso de ISOs e cursos em 2024 e nós de Segurança, mudança de comportamento nas discussões pós-post.

Recomendamos que, toda vez que lhe recomendarem NIST, diga: Por que? Vale para experts, consultorias, instrutores, professores, lideranças, gurus, novas cepas e variantes.

.O autor não entendeu qual o propósito da ANPD nomear o acrônimo CIS como "Comunicação de Incidente de Segurança": "A LGPD impõe aos controladores, em seu art. 48, o dever de comunicar aos titulares e à ANPD a ocorrência de incidentes que possam causar riscos ou danos relevantes aos titulares. O cumprimento dessa obrigação junto à ANPD e aos titulares afetados, se dá no processo de Comunicação de Incidente de Segurança - CIS." ANPD, aproveitando, caso cheguem nessa publicação, o que acham de reconsiderar o uso de hashing para recepção de quaisquer documentos em caso de incidentes oficialmente notificados?

Ainda na dúvida sobre? Sem problemas, ajuda extra aqui.

Links de Pesquisa & Referências* utilizadas

https://www.vanta.com/collection/iso-27001/understanding-differences/nist-csf-vs-iso-27001#:~:text=The%20NIST%20CSF%20is%20best,trust%20through%20a%20standardized%20certification

https://www.onetrust.com/blog/iso-27001-vs-nist-cybersecurity-framework/#:~:text=NIST%20CSF%20is%20more%20technical,that%20involve%20a%20greater%20expense

https://www.auditboard.com/blog/nist-vs-iso-whats-the-difference/

https://www.cybersaint.io/blog/nist-vs.-iso-what-you-need-to-know

https://trustnetinc.com/nist-vs-iso-27001/

https://www.stickmancyber.com/cybersecurity-blog/nist-framework-vs.-iso-27001

https://secureframe.com/hub/iso-27001/vs-nist

https://complianceforge.com/grc/nist-800-53-vs-iso-27002-vs-nist-csf-vs-scf

https://www.frameworksec.com/post/top-10-cybersecurity-frameworks-that-matter-in-2022

*Boa parte dos links encontrados pelo autor eram quase cópia fiel dos demais links e artigos (intro, conteúdo, ordem e estrutura). Em resumo, não fomos atrás de quem fez o primeiro material, mas haviam cópias quase fiéis com pequenas modificações do mesmo assunto.

(c) 2023-2026

OmniSec Intelligence & Security

info@omniseccorp.com

+55 (19) 2042.3240

Campinas - RMC - São Paulo - Brasil